–°—А–Њ—З–љ–∞—П –њ—Г–±–ї–Є–Ї–∞—Ж–Є—П –љ–∞—Г—З–љ–Њ–є —Б—В–∞—В—М–Є

+7 995 770 98 40

+7 995 202 54 42

info@journalpro.ru

IP-spoofing

–†—Г–±—А–Є–Ї–∞: –Ґ–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ –љ–∞—Г–Ї–Є

–Ц—Г—А–љ–∞–ї: «–Х–≤—А–∞–Ј–Є–є—Б–Ї–Є–є –Э–∞—Г—З–љ—Л–є –Ц—Г—А–љ–∞–ї вДЦ6 2017» (–Є—О–љ—М, 2017)

–Ъ–Њ–ї–Є—З–µ—Б—В–≤–Њ –њ—А–Њ—Б–Љ–Њ—В—А–Њ–≤ —Б—В–∞—В—М–Є: 5429

–Я–Њ–Ї–∞–Ј–∞—В—М PDF –≤–µ—А—Б–Є—О IP-spoofing

–І–µ—А–Ї–∞—Б–Њ–≤ –Ф–µ–љ–Є—Б –Ѓ—А—М–µ–≤–Є—З /¬†Cherkasov Denis Yurievich

—Б—В—Г–і–µ–љ—В

–Ш–≤–∞–љ–Њ–≤ –Т–∞–і–Є–Љ –Т–∞–і–Є–Љ–Њ–≤–Є—З / Ivanov Vadim Vadimovich

—Б—В—Г–і–µ–љ—В

–Ъ–∞—Д–µ–і—А–∞ –Ї–Њ–Љ–њ—М—О—В–µ—А–љ–Њ–є –Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є,

–Ш–љ—Б—В–Є—В—Г—В –Ї–Є–±–µ—А–љ–µ—В–Є–Ї–Є,

–Ь–Њ—Б–Ї–Њ–≤—Б–Ї–Є–є –Є–љ—Б—В–Є—В—Г—В —А–∞–і–Є–Њ—В–µ—Е–љ–Є–Ї–Є —Н–ї–µ–Ї—В—А–Њ–љ–Є–Ї–Є –Є –∞–≤—В–Њ–Љ–∞—В–Є–Ї–Є,

–§–µ–і–µ—А–∞–ї—М–љ–Њ–µ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ–Њ–µ –±—О–і–ґ–µ—В–љ–Њ–µ –Њ–±—А–∞–Ј–Њ–≤–∞—В–µ–ї—М–љ–Њ–µ

—Г—З—А–µ–ґ–і–µ–љ–Є–µ –≤—Л—Б—И–µ–≥–Њ –Њ–±—А–∞–Ј–Њ–≤–∞–љ–Є—П

–Ь–Њ—Б–Ї–Њ–≤—Б–Ї–Є–є —В–µ—Е–љ–Њ–ї–Њ–≥–Є—З–µ—Б–Ї–Є–є —Г–љ–Є–≤–µ—А—Б–Є—В–µ—В,

–≥. –Ь–Њ—Б–Ї–≤–∞

IP-spoofing

–Я—А–µ—Б—В—Г–њ–љ–Є–Ї–Є —Г–ґ–µ –і–∞–≤–љ–Њ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В —В–∞–Ї—В–Є–Ї—Г –Љ–∞—Б–Ї–Є—А–Њ–≤–Ї–Є —Б–≤–Њ–µ–є –ї–Є—З–љ–Њ—Б—В–Є вАФ –Њ—В —Б–Њ–Ї—А—Л—В–Є—П –њ—Б–µ–≤–і–Њ–љ–Є–Љ–Њ–≤ –і–Њ –±–ї–Њ–Ї–Є—А–Њ–≤–Ї–Є –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—В–Њ—А–∞ –≤—Л–Ј—Л–≤–∞—О—Й–µ–≥–Њ. –Э–µ—Г–і–Є–≤–Є—В–µ–ї—М–љ–Њ, —З—В–Њ –њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є, –Ї–Њ—В–Њ—А—Л–µ —А–µ–∞–ї–Є–Ј—Г—О—В —Б–≤–Њ–Є –≥–љ—Г—Б–љ—Л–µ –і–µ–є—Б—В–≤–Є—П –≤ —Б–µ—В—П—Е –Є –Ї–Њ–Љ–њ—М—О—В–µ—А–∞—Е, –Є—Б–њ–Њ–ї—М–Ј—Г—О—В —В–∞–Ї–Є–µ –Љ–µ—В–Њ–і—Л. IP-—Б–њ—Г—Д–Є–љ–≥ —П–≤–ї—П–µ—В—Б—П –Њ–і–љ–Њ–є –Є–Ј –љ–∞–Є–±–Њ–ї–µ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л—Е —Д–Њ—А–Љ –Њ–љ–ї–∞–є–љ–Њ–≤–Њ–≥–Њ –Ї–∞–Љ—Г—Д–ї—П–ґ–∞. –Я—А–Є IP-—Б–њ—Г—Д–Є–љ–≥–µ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –њ–Њ–ї—Г—З–∞–µ—В –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ—Л–є –і–Њ—Б—В—Г–њ –Ї –Ї–Њ–Љ–њ—М—О—В–µ—А—Г –Є–ї–Є —Б–µ—В–Є –њ—Г—В–µ–Љ ¬Ђ–њ–Њ–і–Љ–µ–љ—Л¬ї IP-–∞–і—А–µ—Б–∞ —Н—В–Њ–≥–Њ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞, —Г–Ї–∞–Ј—Л–≤–∞—П –љ–∞ —В–Њ, —З—В–Њ –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–µ —Б–Њ–Њ–±—Й–µ–љ–Є–µ –њ–Њ—Б—В—Г–њ–Є–ї–Њ —Б –і–Њ–≤–µ—А–µ–љ–љ–Њ–≥–Њ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞. –Т —Н—В–Њ–є —Б—В–∞—В—М–µ –Љ—Л —А–∞—Б—Б–Љ–Њ—В—А–Є–Љ –Ї–Њ–љ—Ж–µ–њ—Ж–Є–Є IP-—Б–њ—Г—Д–Є–љ–≥–∞: –њ–Њ—З–µ–Љ—Г —Н—В–Њ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ, –Ї–∞–Ї —Н—В–Њ —А–∞–±–Њ—В–∞–µ—В, –і–ї—П —З–µ–≥–Њ –Њ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –Є –Ї–∞–Ї –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В –љ–µ–≥–Њ.

–Ш—Б—В–Њ—А–Є—П

–Ъ–Њ–љ—Ж–µ–њ—Ж–Є—П IP-—Б–њ—Г—Д–Є–љ–≥–∞ –њ–µ—А–≤–Њ–љ–∞—З–∞–ї—М–љ–Њ –Њ–±—Б—Г–ґ–і–∞–ї–∞—Б—М –≤ –∞–Ї–∞–і–µ–Љ–Є—З–µ—Б–Ї–Є—Е –Ї—А—Г–≥–∞—Е –≤

–Ґ–µ—Е–љ–Є—З–µ—Б–Ї–∞—П –і–Є—Б–Ї—Г—Б—Б–Є—П

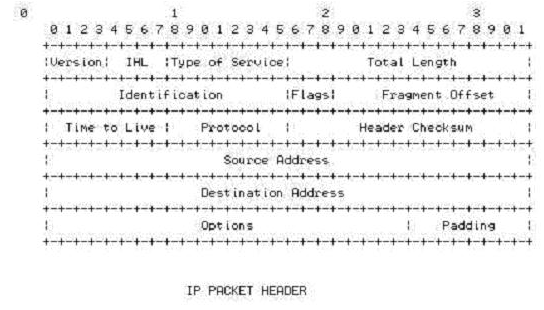

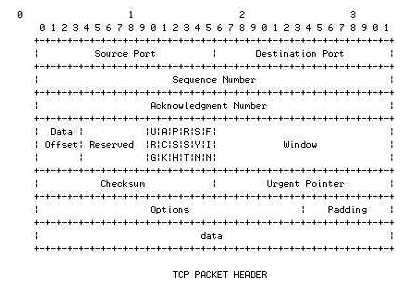

–І—В–Њ–±—Л –њ–Њ–ї–љ–Њ—Б—В—М—О –њ–Њ–љ—П—В—М, –Ї–∞–Ї –Њ—Б—Г—Й–µ—Б—В–≤–ї—П—О—В—Б—П —Н—В–Є –∞—В–∞–Ї–Є, –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Є–Ј—Г—З–Є—В—М —Б—В—А—Г–Ї—В—Г—А—Г –љ–∞–±–Њ—А–∞ –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–≤ TCP / IP.

–Ш–љ—В–µ—А–љ–µ—В-–њ—А–Њ—В–Њ–Ї–Њ–ї вАФ IP-–∞–і—А–µ—Б

–Ш–љ—В–µ—А–љ–µ—В-–њ—А–Њ—В–Њ–Ї–Њ–ї (IP) вАФ —Н—В–Њ —Б–µ—В–µ–≤–Њ–є –њ—А–Њ—В–Њ–Ї–Њ–ї, —А–∞–±–Њ—В–∞—О—Й–Є–є –љ–∞ —Г—А–Њ–≤–љ–µ 3 (—Б–µ—В–Є) –Љ–Њ–і–µ–ї–Є OSI, –±–µ–Ј —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П —Б–Њ–µ–і–Є–љ–µ–љ–Є—П, —В–Њ –µ—Б—В—М –Њ—В—Б—Г—В—Б—В–≤—Г–µ—В –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –Њ —Б–Њ—Б—В–Њ—П–љ–Є–Є —В—А–∞–љ–Ј–∞–Ї—Ж–Є–Є, –Ї–Њ—В–Њ—А–∞—П –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –і–ї—П –Љ–∞—А—И—А—Г—В–Є–Ј–∞—Ж–Є–Є –њ–∞–Ї–µ—В–Њ–≤ –њ–Њ —Б–µ—В–Є. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –љ–µ —Б—Г—Й–µ—Б—В–≤—Г–µ—В –Љ–µ—В–Њ–і–∞, –≥–∞—А–∞–љ—В–Є—А—Г—О—Й–µ–≥–Њ –њ—А–∞–≤–Є–ї—М–љ—Г—О –і–Њ—Б—В–∞–≤–Ї—Г –њ–∞–Ї–µ—В–∞ –≤ –њ—Г–љ–Ї—В –љ–∞–Ј–љ–∞—З–µ–љ–Є—П.

–Ш–Ј—Г—З–∞—П –Ј–∞–≥–Њ–ї–Њ–≤–Њ–Ї IP-–њ–∞–Ї–µ—В–∞, –Љ—Л –≤–Є–і–Є–Љ, —З—В–Њ –њ–µ—А–≤—Л–µ 12 –±–∞–є—В–Њ–≤ (–Є–ї–Є –≤–µ—А—Е–љ–Є–µ 3 —Б—В—А–Њ–Ї–Є –Ј–∞–≥–Њ–ї–Њ–≤–Ї–∞) —Б–Њ–і–µ—А–ґ–∞—В —А–∞–Ј–ї–Є—З–љ—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –њ–∞–Ї–µ—В–µ. –°–ї–µ–і—Г—О—Й–Є–µ 8 –±–∞–є—В–Њ–≤ (—Б–ї–µ–і—Г—О—Й–Є–µ 2 —Б—В—А–Њ–Ї–Є) —Б–Њ–і–µ—А–ґ–∞—В IP-–∞–і—А–µ—Б–∞ –Є—Б—В–Њ—З–љ–Є–Ї–∞ –Є –љ–∞–Ј–љ–∞—З–µ–љ–Є—П. –Ш—Б–њ–Њ–ї—М–Ј—Г—П –Њ–і–Є–љ –Є–Ј –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤, –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –Љ–Њ–ґ–µ—В –ї–µ–≥–Ї–Њ –Є–Ј–Љ–µ–љ–Є—В—М —Н—В–Є –∞–і—А–µ—Б–∞ вАФ –≤ —З–∞—Б—В–љ–Њ—Б—В–Є, –њ–Њ–ї–µ ¬Ђ–∞–і—А–µ—Б –Є—Б—В–Њ—З–љ–Є–Ї–∞¬ї. –Т–∞–ґ–љ–Њ –Њ—В–Љ–µ—В–Є—В—М, —З—В–Њ –Ї–∞–ґ–і–∞—П –і–µ–є—В–∞–≥—А–∞–Љ–Љ–∞ –Њ—В–њ—А–∞–≤–ї—П–µ—В—Б—П –љ–µ–Ј–∞–≤–Є—Б–Є–Љ–Њ –Њ—В –≤—Б–µ—Е –Њ—Б—В–∞–ї—М–љ—Л—Е –Є–Ј-–Ј–∞ —Б—В—А–Њ–µ–љ–Є—П IP.

–Я—А–Њ—В–Њ–Ї–Њ–ї —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–µ—А–µ–і–∞—З–µ–є вАФ TCP

IP –Љ–Њ–ґ–љ–Њ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—В—М –Ї–∞–Ї –Њ–±–Њ–ї–Њ—З–Ї—Г –Љ–∞—А—И—А—Г—В–Є–Ј–∞—Ж–Є–Є –і–ї—П 4 —Г—А–Њ–≤–љ—П (—В—А–∞–љ—Б–њ–Њ—А—В), –Ї–Њ—В–Њ—А–∞—П —Б–Њ–і–µ—А–ґ–Є—В –њ—А–Њ—В–Њ–Ї–Њ–ї —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–µ—А–µ–і–∞—З–µ–є (TCP). –Т –Њ—В–ї–Є—З–Є–µ –Њ—В IP, TCP –Њ—А–Є–µ–љ—В–Є—А–Њ–≤–∞–љ –љ–∞ —Б–Њ–µ–і–Є–љ–µ–љ–Є–µ. –≠—В–Њ –Њ–Ј–љ–∞—З–∞–µ—В, —З—В–Њ —Г—З–∞—Б—В–љ–Є–Ї–Є —Б–µ–∞–љ—Б–∞ TCP –і–Њ–ї–ґ–љ—Л —Б–љ–∞—З–∞–ї–∞ —Б–Њ–Ј–і–∞—В—М —Б–Њ–µ–і–Є–љ–µ–љ–Є–µ, –Є—Б–њ–Њ–ї—М–Ј—Г—П —В—А–µ—Е—Б—В–Њ—А–Њ–љ–љ–µ–µ —А—Г–Ї–Њ–њ–Њ–ґ–∞—В–Є–µ (SYN-SYN / ACK-ACK), –Ј–∞—В–µ–Љ –Њ–±–љ–Њ–≤–Є—В—М –і—А—Г–≥ –і—А—Г–≥–∞ —З–µ—А–µ–Ј –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –Є –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П. –≠—В–Њ—В ¬Ђ—А–∞–Ј–≥–Њ–≤–Њ—А¬ї –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –љ–∞–і–µ–ґ–љ—Г—О –њ–µ—А–µ–і–∞—З—Г –і–∞–љ–љ—Л—Е, –Њ—В–њ—А–∞–≤–Є—В–µ–ї—М –њ–Њ–ї—Г—З–∞–µ—В –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П –Њ—В –њ–Њ–ї—Г—З–∞—В–µ–ї—П –њ–Њ—Б–ї–µ –Ї–∞–ґ–і–Њ–≥–Њ –Њ–±–Љ–µ–љ–∞ –њ–∞–Ї–µ—В–∞–Љ–Є.

–Ч–∞–≥–Њ–ї–Њ–≤–Њ–Ї TCP —Б–Є–ї—М–љ–Њ –Њ—В–ї–Є—З–∞–µ—В—Б—П –Њ—В –Ј–∞–≥–Њ–ї–Њ–≤–Ї–∞ IP. –Ь—Л –Є–Љ–µ–µ–Љ –і–µ–ї–Њ —Б –њ–µ—А–≤—Л–Љ–Є 12 –±–∞–є—В–∞–Љ–Є TCP-–њ–∞–Ї–µ—В–∞, –Ї–Њ—В–Њ—А—Л–µ —Б–Њ–і–µ—А–ґ–∞—В –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –њ–Њ—А—В–µ –Є –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є. –Я–Њ–і–Њ–±–љ–Њ IP-–і–µ–є—В–∞–≥—А–∞–Љ–Љ–µ, TCP-–њ–∞–Ї–µ—В—Л –Љ–Њ–≥—Г—В —Г–њ—А–∞–≤–ї—П—В—М—Б—П —Б –њ–Њ–Љ–Њ—Й—М—О –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П. –Ш—Б—Е–Њ–і–љ—Л–є –Є –Ї–Њ–љ–µ—З–љ—Л–є –њ–Њ—А—В—Л –Њ–±—Л—З–љ–Њ –Ј–∞–≤–Є—Б—П—В –Њ—В –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ–Њ–≥–Њ —Б–µ—В–µ–≤–Њ–≥–Њ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П (–љ–∞–њ—А–Є–Љ–µ—А, HTTP —З–µ—А–µ–Ј –њ–Њ—А—В 80). –Ф–ї—П –њ–Њ–љ–Є–Љ–∞–љ–Є—П —Б–њ—Г—Д–Є–љ–≥–∞ –≤–∞–ґ–љ–Њ –Њ–±—А–∞—Й–∞—В—М –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –љ–Њ–Љ–µ—А–∞ –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –Є –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П. –Ф–∞–љ–љ—Л–µ, —Б–Њ–і–µ—А–ґ–∞—Й–Є–µ—Б—П –≤ —Н—В–Є—Е –њ–Њ–ї—П—Е, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—О—В –љ–∞–і–µ–ґ–љ—Г—О –і–Њ—Б—В–∞–≤–Ї—Г –њ–∞–Ї–µ—В–Њ–≤, –Њ–њ—А–µ–і–µ–ї—П—П, –љ—Г–ґ–љ–Њ –ї–Є –њ–Њ–≤—В–Њ—А–љ–Њ –Њ—В–њ—А–∞–≤–ї—П—В—М –њ–∞–Ї–µ—В. –Э–Њ–Љ–µ—А –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є вАФ —Н—В–Њ –љ–Њ–Љ–µ—А –њ–µ—А–≤–Њ–≥–Њ –±–∞–є—В–∞ –≤ —В–µ–Ї—Г—Й–µ–Љ –њ–∞–Ї–µ—В–µ, –Ї–Њ—В–Њ—А—Л–є –Є–Љ–µ–µ—В –Њ—В–љ–Њ—И–µ–љ–Є–µ –Ї –њ–Њ—В–Њ–Ї—Г –і–∞–љ–љ—Л—Е. –Э–Њ–Љ–µ—А –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П, –≤ —Б–≤–Њ—О –Њ—З–µ—А–µ–і—М, —Б–Њ–і–µ—А–ґ–Є—В –Ј–љ–∞—З–µ–љ–Є–µ —Б–ї–µ–і—Г—О—Й–µ–≥–Њ –Њ–ґ–Є–і–∞–µ–Љ–Њ–≥–Њ –њ–Њ—А—П–і–Ї–Њ–≤–Њ–≥–Њ –љ–Њ–Љ–µ—А–∞ –≤ –њ–Њ—В–Њ–Ї–µ. –≠—В–Њ —Б–Њ–Њ—В–љ–Њ—И–µ–љ–Є–µ –њ–Њ–і—В–≤–µ—А–ґ–і–∞–µ—В, —З—В–Њ –љ–∞–і–ї–µ–ґ–∞—Й–Є–µ –њ–∞–Ї–µ—В—Л –±—Л–ї–Є –њ–Њ–ї—Г—З–µ–љ—Л. –≠—В–Њ—В –њ—А–Њ—В–Њ–Ї–Њ–ї —Б–Њ–≤—Б–µ–Љ –љ–µ –њ–Њ—Е–Њ–ґ –љ–∞ IP, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —Б–Њ—Б—В–Њ—П–љ–Є–µ —В—А–∞–љ–Ј–∞–Ї—Ж–Є–Є —В—Й–∞—В–µ–ї—М–љ–Њ –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ—В—Б—П.

–Я–Њ—Б–ї–µ–і—Б—В–≤–Є—П –њ—А–Њ–µ–Ї—В–Є—А–Њ–≤–∞–љ–Є—П TCP / IP

–£ –љ–∞—Б –µ—Б—В—М –Њ–±–Ј–Њ—А —Д–Њ—А–Љ–∞—В–Њ–≤ TCP / IP, –і–∞–≤–∞–є—В–µ —А–∞—Б—Б–Љ–Њ—В—А–Є–Љ –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П. –Ю—З–µ–≤–Є–і–љ–Њ, —З—В–Њ –Њ—З–µ–љ—М –ї–µ–≥–Ї–Њ –Љ–∞—Б–Ї–Є—А–Њ–≤–∞—В—М –∞–і—А–µ—Б –Є—Б—В–Њ—З–љ–Є–Ї–∞, –Љ–∞–љ–Є–њ—Г–ї–Є—А—Г—П IP-–Ј–∞–≥–Њ–ї–Њ–≤–Ї–Њ–Љ. –≠—В–Њ—В –Љ–µ—В–Њ–і –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –њ–Њ –Њ—З–µ–≤–Є–і–љ—Л–Љ –њ—А–Є—З–Є–љ–∞–Љ –Є –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П –≤ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е –Њ–њ–Є—Б–∞–љ–љ—Л—Е –љ–Є–ґ–µ –∞—В–∞–Ї–∞—Е. –Ф—А—Г–≥–Є–Љ —Б–ї–µ–і—Б—В–≤–Є–µ–Љ, —Б–њ–µ—Ж–Є—Д–Є—З–љ—Л–Љ –і–ї—П TCP, —П–≤–ї—П–µ—В—Б—П –њ—А–Њ–≥–љ–Њ–Ј–Є—А–Њ–≤–∞–љ–Є–µ –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –љ–Њ–Љ–µ—А–Њ–≤, —З—В–Њ –Љ–Њ–ґ–µ—В –њ—А–Є–≤–µ—Б—В–Є –Ї –Ј–∞—Е–≤–∞—В—Г —Б–µ–∞–љ—Б–∞. –≠—В–Њ—В –Љ–µ—В–Њ–і –Њ—Б–љ–Њ–≤–∞–љ –љ–∞ IP-—Б–њ—Г—Д–Є–љ–≥–µ, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —Б–Њ–Ј–і–∞–µ—В—Б—П —Б–µ—Б—Б–Є—П, —Е–Њ—В—П –Є –ї–Њ–ґ–љ–∞—П.

–°–њ—Г—Д–Є–љ–≥-–∞—В–∞–Ї–Є

–°—Г—Й–µ—Б—В–≤—Г–µ—В –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –≤–∞—А–Є–∞–љ—В–Њ–≤ –∞—В–∞–Ї, –Ї–Њ—В–Њ—А—Л–µ —Г—Б–њ–µ—И–љ–Њ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В IP-—Б–њ—Г—Д–Є–љ–≥. –•–Њ—В—П –љ–µ–Ї–Њ—В–Њ—А—Л–µ –Є–Ј –љ–Є—Е –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ —Б—В–∞—А—Л, –і—А—Г–≥–Є–µ –Њ—З–µ–љ—М —Г–Љ–µ—Б—В–љ—Л –≤ –Њ—В–љ–Њ—И–µ–љ–Є–Є —В–µ–Ї—Г—Й–Є—Е –њ—А–Њ–±–ї–µ–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.

–°–њ—Г—Д–Є–љ–≥ ¬Ђ–љ–µ –≤—Б–ї–µ–њ—Г—О¬ї

–≠—В–Њ—В —В–Є–њ –∞—В–∞–Ї–Є –њ—А–Њ–Є—Б—Е–Њ–і–Є—В, –Ї–Њ–≥–і–∞ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –љ–∞—Е–Њ–і–Є—В—Б—П –≤ —В–Њ–є –ґ–µ –њ–Њ–і—Б–µ—В–Є, —З—В–Њ –Є –ґ–µ—А—В–≤–∞. –Э–Њ–Љ–µ—А–∞ –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –Є –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П –Љ–Њ–ґ–љ–Њ –њ–Њ–ї—Г—З–Є—В—М, —Г—Б—В—А–∞–љ—П—П –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Г—О —Б–ї–Њ–ґ–љ–Њ—Б—В—М –Є—Е —А–∞—Б—З–µ—В–∞. –Ч–∞—Е–≤–∞—В —Б–µ–∞–љ—Б–∞ –і–Њ—Б—В–Є–≥–∞–µ—В—Б—П –њ—Г—В–µ–Љ –Є—Б–Ї–∞–ґ–µ–љ–Є—П –њ–Њ—В–Њ–Ї–∞ –і–∞–љ–љ—Л—Е —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–љ–Њ–≥–Њ —Б–Њ–µ–і–Є–љ–µ–љ–Є—П, –∞ –Ј–∞—В–µ–Љ –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П –µ–≥–Њ –љ–∞ –Њ—Б–љ–Њ–≤–µ –њ—А–∞–≤–Є–ї—М–љ–Њ–є –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –Є –љ–Њ–Љ–µ—А–Њ–≤ –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П —Б –∞—В–∞–Ї—Г—О—Й–µ–є –Љ–∞—И–Є–љ—Л. –Ш—Б–њ–Њ–ї—М–Ј—Г—П —Н—В—Г —В–µ—Е–љ–Є–Ї—Г, –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –Љ–Њ–ґ–µ—В —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ –Њ–±–Њ–є—В–Є –ї—О–±—Л–µ –Љ–µ—А—Л –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, –њ—А–µ–і–њ—А–Є–љ—П—В—Л–µ –і–ї—П –њ–Њ—Б—В—А–Њ–µ–љ–Є—П —Б–Њ–µ–і–Є–љ–µ–љ–Є—П.

–°–њ—Г—Д–Є–љ–≥ ¬Ђ–≤—Б–ї–µ–њ—Г—О¬ї

–≠—В–Њ –±–Њ–ї–µ–µ —Б–ї–Њ–ґ–љ–∞—П –∞—В–∞–Ї–∞, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –љ–Њ–Љ–µ—А–∞ –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–µ–є –Є –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П –љ–µ–і–Њ—Б—В—Г–њ–љ—Л. –Э–µ—Б–Ї–Њ–ї—М–Ї–Њ –њ–∞–Ї–µ—В–Њ–≤ –Њ—В–њ—А–∞–≤–ї—П—О—В—Б—П –љ–∞ —Ж–µ–ї–µ–≤—Г—О –Љ–∞—И–Є–љ—Г, —З—В–Њ–±—Л –њ–µ—А–µ–±–Є—А–∞—В—М –њ–Њ—А—П–і–Ї–Њ–≤—Л–µ –љ–Њ–Љ–µ—А–∞. –°–µ–≥–Њ–і–љ—П –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ –Ю–° —А–µ–∞–ї–Є–Ј—Г—О—В –≥–µ–љ–µ—А–∞—Ж–Є—О —Б–ї—Г—З–∞–є–љ—Л—Е –њ–Њ—А—П–і–Ї–Њ–≤—Л—Е –љ–Њ–Љ–µ—А–Њ–≤, —З—В–Њ –Ј–∞—В—А—Г–і–љ—П–µ—В –Є—Е —В–Њ—З–љ–Њ–µ –њ—А–Њ–≥–љ–Њ–Ј–Є—А–Њ–≤–∞–љ–Є–µ. –Ю–і–љ–∞–Ї–Њ –µ—Б–ї–Є –љ–Њ–Љ–µ—А –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ—Б—В–Є –±—Л–ї —Б–Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–Є—А–Њ–≤–∞–љ, –і–∞–љ–љ—Л–µ –Љ–Њ–≥—Г—В –±—Л—В—М –Њ—В–њ—А–∞–≤–ї–µ–љ—Л –љ–∞ —Ж–µ–ї–µ–≤–Њ–µ —Г—Б—В—А–Њ–є—Б—В–≤–Њ. –Э–µ—Б–Ї–Њ–ї—М–Ї–Њ –ї–µ—В –љ–∞–Ј–∞–і –Љ–љ–Њ–≥–Є–µ –Љ–∞—И–Є–љ—Л –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–ї–Є —Б–ї—Г–ґ–±—Л –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –љ–∞ –Њ—Б–љ–Њ–≤–µ —Е–Њ—Б—В–∞. –У—А–∞–Љ–Њ—В–љ–Њ —Б–Њ–Ј–і–∞–љ–љ–∞—П –∞—В–∞–Ї–∞ –Љ–Њ–ґ–µ—В —Б–ї–µ–њ–Њ –≤—Б—В—А–∞–Є–≤–∞—В—М —В—А–µ–±—Г–µ–Љ—Л–µ –і–∞–љ–љ—Л–µ –≤ —Б–Є—Б—В–µ–Љ—Г (–љ–Њ–≤—Г—О —Г—З–µ—В–љ—Г—О –Ј–∞–њ–Є—Б—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П), –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—П –њ–Њ–ї–љ—Л–є –і–Њ—Б—В—Г–њ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї—Г, –Ї–Њ—В–Њ—А—Л–є –≤—Л–і–∞–≤–∞–ї —Б–µ–±—П –Ј–∞ –і–Њ–≤–µ—А–µ–љ–љ—Л–є —Е–Њ—Б—В.

–Р—В–∞–Ї–∞ ¬ЂMan In the Middle¬ї

–Ш–Ј–≤–µ—Б—В–љ–∞—П —В–∞–Ї–ґ–µ –Ї–∞–Ї –∞—В–∞–Ї–∞ —В–Є–њ–∞ ¬Ђ—З–µ–ї–Њ–≤–µ–Ї –њ–Њ—Б–µ—А–µ–і–Є–љ–µ¬ї (MITM). –Т —Н—В–Є—Е –∞—В–∞–Ї–∞—Е –≤—А–∞–ґ–і–µ–±–љ–∞—П —Б—В–Њ—А–Њ–љ–∞ –њ–µ—А–µ—Е–≤–∞—В—Л–≤–∞–µ—В —Б–≤—П–Ј—М –Љ–µ–ґ–і—Г –і–≤—Г–Љ—П –і—А—Г–ґ–µ—Б—В–≤–µ–љ–љ—Л–Љ–Є —Б—В–Њ—А–Њ–љ–∞–Љ–Є. –Т—А–µ–і–Њ–љ–Њ—Б–љ—Л–є —Е–Њ—Б—В –Ј–∞—В–µ–Љ —Г–њ—А–∞–≤–ї—П–µ—В –њ–Њ—В–Њ–Ї–Њ–Љ —Б–≤—П–Ј–Є –Є –Љ–Њ–ґ–µ—В —Г—Б—В—А–∞–љ–Є—В—М –Є–ї–Є –Є–Ј–Љ–µ–љ–Є—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О, –Њ—В–њ—А–∞–≤–ї–µ–љ–љ—Г—О –Њ–і–љ–Є–Љ –Є–Ј –Є—Б—Е–Њ–і–љ—Л—Е —Г—З–∞—Б—В–љ–Є–Ї–Њ–≤, –љ–µ –Ј–љ–∞—П –љ–Є –Є—Б—Е–Њ–і–љ–Њ–≥–Њ –Њ—В–њ—А–∞–≤–Є—В–µ–ї—П, –љ–Є –њ–Њ–ї—Г—З–∞—В–µ–ї—П. –Ґ–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ, –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –Љ–Њ–ґ–µ—В –Њ–±–Љ–∞–љ—Г—В—М –ґ–µ—А—В–≤—Г –≤ —А–∞—Б–Ї—А—Л—В–Є–Є –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –њ—Г—В–µ–Љ ¬Ђ–њ–Њ–і–Љ–µ–љ—Л¬ї –ї–Є—З–љ–Њ—Б—В–Є –Њ—А–Є–≥–Є–љ–∞–ї—М–љ–Њ–≥–Њ –Њ—В–њ—А–∞–≤–Є—В–µ–ї—П, –Ї–Њ—В–Њ—А–Њ–Љ—Г –њ—А–µ–і–њ–Њ–ї–Њ–ґ–Є—В–µ–ї—М–љ–Њ –і–Њ–≤–µ—А—П–µ—В –њ–Њ–ї—Г—З–∞—В–µ–ї—М.

–Р—В–∞–Ї–∞, –љ–∞–њ—А–∞–≤–ї–µ–љ–љ–∞—П –љ–∞ –њ–Њ–ї—Г—З–µ–љ–Є–µ –Њ—В–Ї–∞–Ј–∞ –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є

IP-—Б–њ—Г—Д–Є–љ–≥ –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П –≤ –Њ–і–љ–Њ–є –Є–Ј —Б–∞–Љ—Л—Е —Б–ї–Њ–ґ–љ—Л—Е –∞—В–∞–Ї –і–ї—П –Ј–∞—Й–Є—В—Л вАФ ¬Ђ–Њ—В–Ї–∞–Ј –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є¬ї –Є–ї–Є DoS. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г —Е–∞–Ї–µ—А—Л –Є–Љ–µ—О—В –і–µ–ї–Њ —В–Њ–ї—М–Ї–Њ —Б –њ–Њ—В—А–µ–±–ї–µ–љ–Є–µ–Љ –њ–Њ–ї–Њ—Б—Л –њ—А–Њ–њ—Г—Б–Ї–∞–љ–Є—П –Є —А–µ—Б—Г—А—Б–Њ–≤, –Є–Љ –љ–µ –љ—Г–ґ–љ–Њ –±–µ—Б–њ–Њ–Ї–Њ–Є—В—М—Б—П –Њ –њ—А–∞–≤–Є–ї—М–љ–Њ–Љ –Ј–∞–≤–µ—А—И–µ–љ–Є–Є —В—А–∞–љ–Ј–∞–Ї—Ж–Є–є. –°–Ї–Њ—А–µ–µ –Њ–љ–Є —Е–Њ—В—П—В –љ–∞–≤–Њ–і–љ–Є—В—М –ґ–µ—А—В–≤—Г –Ї–∞–Ї –Љ–Њ–ґ–љ–Њ –±–Њ–ї—М—И–Є–Љ –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ–Љ –њ–∞–Ї–µ—В–Њ–≤ –Ј–∞ –Ї–Њ—А–Њ—В–Ї–Є–є –њ—А–Њ–Љ–µ–ґ—Г—В–Њ–Ї –≤—А–µ–Љ–µ–љ–Є. –Ъ–Њ–≥–і–∞ –≤ –∞—В–∞–Ї–µ —Г—З–∞—Б—В–≤—Г–µ—В –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –≤–Ј–ї–Њ–Љ–∞–љ–љ—Л—Е —Е–Њ—Б—В–Њ–≤, –њ—А–Є–љ–Є–Љ–∞—О—Й–Є—Е –≤—Б–µ –Њ—В–њ—А–∞–≤–ї–µ–љ–љ—Л–µ –њ–Њ–і–і–µ–ї—М–љ—Л–µ —В—А–∞—Д–Є–Ї–Є, –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –љ–µ–≤–Њ–Ј–Љ–Њ–ґ–љ–Њ —Н—В–Њ –±—Л—Б—В—А–Њ –Ј–∞–±–ї–Њ–Ї–Є—А–Њ–≤–∞—В—М.

–Э–µ–њ—А–∞–≤–Є–ї—М–љ—Л–µ –њ—А–µ–і—Б—В–∞–≤–ї–µ–љ–Є—П –Њ–± IP-—Б–њ—Г—Д–Є–љ–≥–µ

–•–Њ—В—П –љ–µ–Ї–Њ—В–Њ—А—Л–µ –Є–Ј –Њ–њ–Є—Б–∞–љ–љ—Л—Е –≤—Л—И–µ –∞—В–∞–Ї –љ–µ–Љ–љ–Њ–≥–Њ —Г—Б—В–∞—А–µ–ї–Є, –љ–∞–њ—А–Є–Љ–µ—А, –Ј–∞—Е–≤–∞—В —Б–µ–∞–љ—Б–∞ –і–ї—П —Б–ї—Г–ґ–± –њ—А–Њ–≤–µ—А–Ї–Є –њ–Њ–і–ї–Є–љ–љ–Њ—Б—В–Є –љ–∞ –Њ—Б–љ–Њ–≤–µ —Е–Њ—Б—В–∞, IP-—Б–њ—Г—Д–Є–љ–≥ –њ–Њ-–њ—А–µ–ґ–љ–µ–Љ—Г —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ –≤ —Б–Ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–Є —Б–µ—В–Є, –∞ —В–∞–Ї–ґ–µ –љ–∞–≤–Њ–і–љ–µ–љ–Є—П—Е –Њ—В–Ї–∞–Ј–∞ –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є. –Ю–і–љ–∞–Ї–Њ —Н—В–Њ—В –Љ–µ—В–Њ–і –љ–µ –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В –∞–љ–Њ–љ–Є–Љ–љ—Л–є –і–Њ—Б—В—Г–њ –≤ –Ш–љ—В–µ—А–љ–µ—В, —З—В–Њ —П–≤–ї—П–µ—В—Б—П —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л–Љ –Ј–∞–±–ї—Г–ґ–і–µ–љ–Є–µ–Љ –і–ї—П —В–µ—Е, –Ї—В–Њ –љ–µ –Ј–љ–∞–Ї–Њ–Љ —Б —Н—В–Њ–є –њ—А–∞–Ї—В–Є–Ї–Њ–є. –Ы—О–±–Њ–µ –њ–Њ–і–Њ–±–љ–Њ–µ –њ–Њ–і—В–∞–ї–Ї–Є–≤–∞–љ–Є–µ –Ј–∞ –њ—А–µ–і–µ–ї–∞–Љ–Є –њ—А–Њ—Б—В—Л—Е –љ–∞–≤–Њ–і–љ–µ–љ–Є–є –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ –њ—А–Њ–і–≤–Є–љ—Г—В–Њ –Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –≤ –Њ—З–µ–љ—М –Ї–Њ–љ–Ї—А–µ—В–љ—Л—Е —Б–ї—Г—З–∞—П—Е, —В–∞–Ї–Є—Е –Ї–∞–Ї —Г–Ї–ї–Њ–љ–µ–љ–Є–µ –Є –Ј–∞—Е–≤–∞—В —Б–Њ–µ–і–Є–љ–µ–љ–Є–є.

–Ч–∞—Й–Є—В–∞ –Њ—В —Б–њ—Г—Д–Є–љ–≥–∞

–°—Г—Й–µ—Б—В–≤—Г–µ—В –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –Љ–µ—А –њ—А–µ–і–Њ—Б—В–Њ—А–Њ–ґ–љ–Њ—Б—В–Є, –Ї–Њ—В–Њ—А—Л–µ –Љ–Њ–ґ–љ–Њ –њ—А–Є–љ—П—В—М –і–ї—П –Њ–≥—А–∞–љ–Є—З–µ–љ–Є—П —А–Є—Б–Ї–Њ–≤ IP-—Б–њ—Г—Д–Є–љ–≥–∞ –≤ –≤–∞—И–µ–є —Б–µ—В–Є, —В–∞–Ї–Є—Е –Ї–∞–Ї —Д–Є–ї—М—В—А–∞—Ж–Є—П –љ–∞ –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А–µ, —И–Є—Д—А–Њ–≤–∞–љ–Є–µ –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П. –Т–љ–µ–і—А–µ–љ–Є–µ —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є —Г–Љ–µ–љ—М—И–Є—В –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М –њ–Њ–і–Љ–µ–љ—Л. –Я–Њ–љ–Є–Љ–∞–љ–Є–µ —В–Њ–≥–Њ, –Ї–∞–Ї –Є –њ–Њ—З–µ–Љ—Г –Є—Б–њ–Њ–ї—М–Ј—Г—О—В—Б—П –∞—В–∞–Ї–Є —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ —Б–њ—Г—Д–Є–љ–≥–∞, –≤ —Б–Њ—З–µ—В–∞–љ–Є–Є —Б –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ–Є –њ—А–Њ—Б—В—Л–Љ–Є –Љ–µ—В–Њ–і–∞–Љ–Є –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П, –Љ–Њ–ґ–µ—В –њ–Њ–Љ–Њ—З—М –Ј–∞—Й–Є—В–Є—В—М –≤–∞—И—Г —Б–µ—В—М –Њ—В —Н—В–Є—Е –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л—Е –Љ–µ—В–Њ–і–Њ–≤ –Ї–ї–Њ–љ–Є—А–Њ–≤–∞–љ–Є—П –Є –≤–Ј–ї–Њ–Љ–∞.